向日葵遠(yuǎn)程控制軟件被曝出嚴(yán)重安全漏洞,引發(fā)業(yè)界對軟件安全,特別是網(wǎng)絡(luò)與信息安全類軟件(如遠(yuǎn)程控制、VPN、防火墻、安全審計(jì)工具等)開發(fā)實(shí)踐的廣泛關(guān)注。這類軟件因其直接處理敏感數(shù)據(jù)、控制關(guān)鍵系統(tǒng)或作為安全防線,一旦存在漏洞,后果往往更為嚴(yán)重。這一案例為所有軟件廠商,尤其是安全軟件開發(fā)商,敲響了警鐘。本文將從該案例出發(fā),探討軟件廠商應(yīng)如何系統(tǒng)性保障自身產(chǎn)品的安全,構(gòu)建可信賴的網(wǎng)絡(luò)安全基石。

一、 漏洞回顧與核心教訓(xùn):安全軟件自身更需“武裝到牙齒”

向日葵作為一款普及度極高的遠(yuǎn)程辦公與運(yùn)維工具,其漏洞可能導(dǎo)致攻擊者無需用戶確認(rèn)即可實(shí)現(xiàn)遠(yuǎn)程控制,危害極大。此事件的核心教訓(xùn)在于:網(wǎng)絡(luò)與信息安全類軟件,絕不能因?yàn)槠洹鞍踩睂傩远潘蓪ψ陨泶a安全性的要求。相反,其作為用戶信任的“守門人”,必須接受更嚴(yán)格的安全審視。 廠商需認(rèn)識(shí)到,攻擊者會(huì)優(yōu)先尋找這類基礎(chǔ)設(shè)施軟件的破綻,以獲取最大化的攻擊收益。

二、 軟件廠商保障安全的系統(tǒng)性框架

保障軟件安全非一日之功,也非單一環(huán)節(jié)之功,需要貫穿產(chǎn)品全生命周期的系統(tǒng)性努力。

- 安全開發(fā)流程(SDL/DevSecOps)制度化

- 安全左移:在需求分析與設(shè)計(jì)階段,就必須引入安全威脅建模。明確軟件的數(shù)據(jù)流、信任邊界,識(shí)別潛在的攻擊面(如向日葵的驗(yàn)證邏輯、通信協(xié)議、客戶端組件等)。

- 安全編碼與培訓(xùn):為開發(fā)團(tuán)隊(duì)提供持續(xù)的安全編碼規(guī)范培訓(xùn),禁用不安全的函數(shù),對輸入進(jìn)行嚴(yán)格驗(yàn)證與過濾,防止注入、緩沖區(qū)溢出等經(jīng)典漏洞。

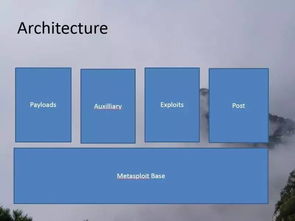

- 自動(dòng)化安全測試集成:在CI/CD流水線中集成SAST(靜態(tài)應(yīng)用安全測試)、DAST(動(dòng)態(tài)應(yīng)用安全測試)和SCA(軟件成分分析)工具,對每一輪代碼提交進(jìn)行自動(dòng)化的漏洞與許可證掃描。

- 深度安全測試與攻防演練

- 超越功能測試:建立專業(yè)的內(nèi)部安全團(tuán)隊(duì)或與權(quán)威的第三方安全公司合作,定期進(jìn)行滲透測試和紅藍(lán)對抗演練。測試不應(yīng)只停留在應(yīng)用層,還需覆蓋協(xié)議實(shí)現(xiàn)、本地權(quán)限提升、組件間通信等深層問題。

- 建立漏洞獎(jiǎng)勵(lì)計(jì)劃:主動(dòng)擁抱白帽黑客社區(qū),通過眾測形式廣泛收集潛在漏洞,變被動(dòng)為主動(dòng)。

- 供應(yīng)鏈安全管理

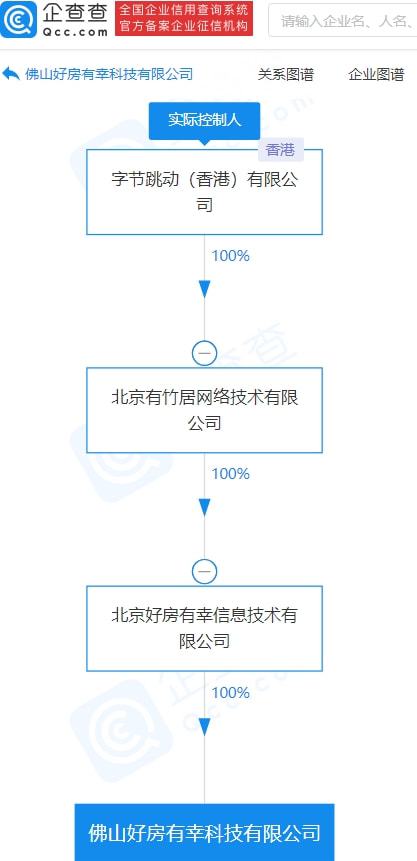

- 軟件物料清單(SBOM):清晰管理軟件中使用的所有開源及第三方組件,持續(xù)監(jiān)控其漏洞情報(bào)。向日葵事件也提醒我們,漏洞可能存在于任何依賴鏈中。

- 可信構(gòu)建與發(fā)布:確保構(gòu)建環(huán)境的潔凈,對發(fā)布包進(jìn)行簽名,提供哈希校驗(yàn),防止篡改。

- 敏捷的響應(yīng)與透明溝通

- 建立應(yīng)急響應(yīng)團(tuán)隊(duì)(CERT/CSIRT):制定詳細(xì)的漏洞應(yīng)急響應(yīng)預(yù)案,確保在漏洞被發(fā)現(xiàn)后能快速評(píng)估、修復(fù)、構(gòu)建和發(fā)布補(bǔ)丁。

- 透明的漏洞披露:與報(bào)告者良好合作,遵循負(fù)責(zé)任的披露原則。及時(shí)向用戶發(fā)布清晰的安全公告,說明影響范圍、修復(fù)版本和臨時(shí)緩解措施,如同步更新、加強(qiáng)認(rèn)證策略等。

- 默認(rèn)安全與用戶引導(dǎo)

- 安全默認(rèn)配置:產(chǎn)品安裝后應(yīng)處于當(dāng)前最佳安全配置狀態(tài),例如默認(rèn)開啟高強(qiáng)度認(rèn)證、最小權(quán)限原則、日志記錄等。

- 用戶安全教育與賦能:通過界面提示、文檔、博客等方式,持續(xù)教育用戶使用安全功能,如啟用雙因素認(rèn)證、定期更新、管理訪問權(quán)限等。

三、 對網(wǎng)絡(luò)與信息安全軟件開發(fā)者的特別建議

對于開發(fā)防火墻、IDS/IPS、加密工具、安全管理平臺(tái)等產(chǎn)品的廠商,除上述通用框架外,更應(yīng):

- 采用形式化驗(yàn)證:對核心的安全算法和協(xié)議實(shí)現(xiàn)進(jìn)行形式化驗(yàn)證,從數(shù)學(xué)上證明其正確性與安全性。

- 實(shí)現(xiàn)最小特權(quán)與沙箱化:嚴(yán)格限制軟件各模塊的權(quán)限,對可能遭受攻擊的部分進(jìn)行沙箱隔離,防止單個(gè)漏洞導(dǎo)致全線失守。

- 保障自身通信安全:確保管理通道、更新通道、日志上傳通道等自身通信的完整性與保密性,使用強(qiáng)加密和雙向認(rèn)證。

- 內(nèi)置安全監(jiān)測與自保護(hù):軟件應(yīng)具備監(jiān)測自身完整性、抵御篡改和拒絕服務(wù)攻擊的能力。

****

向日葵漏洞事件是一次深刻的行業(yè)教育。它表明,在數(shù)字化生存的今天,軟件安全,尤其是“安全軟件”的安全,已成為一項(xiàng)不容有失的基礎(chǔ)責(zé)任。軟件廠商必須將安全從“附加功能”提升為“核心基因”,通過制度化、自動(dòng)化、全員參與的全生命周期安全管理,才能真正贏得用戶的長期信任,共同筑牢網(wǎng)絡(luò)空間的防線。安全之路,始于代碼,成于體系,終于責(zé)任。